태양광 발전 설비, 사이버 공격에 취약하다: 유럽, 특히 독일과 그리스 위험 수위 높아

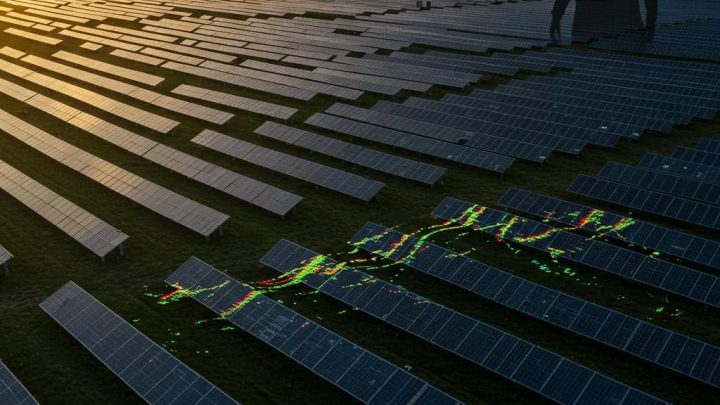

최근 Forescout 보고서에 따르면 태양광 발전 설비의 사이버 보안 취약점이 심각한 수준인 것으로 나타났습니다. 전 세계적으로 태양광 에너지 도입이 급증하면서 관련 인프라의 보안 문제가 다시 부각되고 있습니다. Forescout의 Vedere Labs는 인버터, 데이터 로거, 게이트웨이 등 약 35,000개의 태양광 발전 장치가 인터넷에 노출되어 있어 사이버 공격에 취약하다고 밝혔습니다.

심각한 노출과 지정학적 함의

특히 우려되는 점은 사이버 위협이 더욱 정교해지는 상황에서도 많은 장치가 패치되지 않은 채 방치되고 있다는 것입니다. 아이러니하게도 인터넷에 노출된 장치 수가 가장 많은 공급업체가 반드시 전 세계적으로 가장 많은 설비를 보유한 곳은 아닙니다. 이는 부실한 기본 보안 구성, 불충분한 사용자 지침 또는 안전하지 않은 수동 설정과 같은 문제 때문일 수 있습니다. Forescout에 따르면 유럽은 전체 노출 장치의 76%를 차지하며, 특히 독일과 그리스가 가장 큰 영향을 받고 있습니다.

SolarView Compact, 사이버 범죄 연루

인터넷에 노출된 태양광 시스템이 자동으로 취약한 것은 아니지만 사이버 범죄자에게는 쉬운 표적이 됩니다. 예를 들어 SolarView Compact 장치는 2년 동안 온라인 노출이 350% 증가했으며 2024년 일본에서 발생한 은행 계좌 도난 관련 사이버 범죄에 연루되었습니다. Reuters는 중국 제조업체의 인버터에서 발견된 악성 통신 모듈을 보도하면서 태양광 인프라에 대한 우려가 더욱 깊어졌습니다. 특정 공격과 관련이 있는 것은 아니지만 이 발견으로 인해 여러 정부가 에너지 시스템의 보안을 재평가하게 되었습니다.

구식 펌웨어와 보안 취약점

Forescout에 따르면 안전하지 않은 구성이 일반적이며 많은 장치가 여전히 구식 펌웨어 버전을 실행하고 있습니다. 일부는 현재 활발하게 악용되고 있는 취약점이 있는 것으로 알려져 있습니다. 단종된 SMA Sunny WebBox와 같은 장치는 여전히 노출된 시스템의 상당 부분을 차지합니다. 이는 단순히 제품 결함의 문제가 아니라 시스템 전반의 위험을 반영합니다.

위험 완화를 위한 제언

개별적으로 미치는 영향은 제한적이지만 인터넷에 노출된 이러한 장치는 중요한 인프라에 대한 진입점이 될 수 있습니다. 위험을 완화하기 위해 조직은 패치할 수 없는 장치를 폐기하고 관리 인터페이스를 인터넷에 노출하지 않아야 합니다. 원격 액세스의 경우 VPN과 같은 보안 솔루션과 CISA 및 NIST 지침 준수가 필수적입니다. 또한 최고 수준의 안티바이러스 도구, 엔드포인트 보호 솔루션, 특히 제로 트러스트 네트워크 액세스(ZTNA) 아키텍처를 사용하는 계층화된 접근 방식이 중요한 시스템을 침입으로부터 보호하는 데 필요할 수 있습니다.

맺음말

태양광 에너지의 중요성이 점점 더 커지는 만큼, 관련 인프라의 보안 강화는 간과할 수 없는 과제입니다. Forescout 보고서에서 드러난 취약점을 바탕으로 적극적인 보안 조치를 취하고, 지속적인 업데이트와 모니터링을 통해 안전하고 지속 가능한 에너지 생태계를 구축해야 할 것입니다.